犯罪者向けのアンチ・アンチウイルスサービスが登場-RSA調査

RSAセキュリティ株式会社(以下、RSA)は3月24日、オンライン犯罪動向に関する記者説明会を開催。犯罪者向けのサービスとして、「マルウェアをスキャンしてアンチウイルスソフトからの回避率がどれくらいかを検証するテストサイトを確認した」とし、犯罪者がこうしたサービスを利用して、マルウェアを拡散させる前に感染力を検証している姿を浮き彫りにした。

■アンチ・アンチウイルスサービスの登場

|

| マーケティング統括本部 プロダクトマーケティングマネージャーの水村明博氏 |

新種のマルウェアに対応したシグネチャをベンダーが作成すると、犯罪者が亜種でもって裏をかく。ずいぶん前から、両者の戦いには果てがない。マーケティング統括本部 プロダクトマーケティングマネージャーの水村明博氏によると、犯罪者は従来、自分たちのマルウェアがどれくらい検出されてしまうかを確認するため、無料のスキャンポータルを利用してきたという。ところが、これらのポータル運営者がマルウェアのデータをアンチウイルスソフト会社に提供するようになり、事態は急変。「犯罪者たちは、自らマルウェアのテストサイトを構築し、ひそかに感染力テストを行うようになった」(水村氏)という。

RSAが発見したのはそのうちの1つ、「Virtest.com」というサイトだ。犯罪者用に20種以上のアンチウイルス検知エンジンが用意され、マルウェアの検知回避率を検証可能。ベンダーのシグネチャ更新にも1時間間隔で追随する。価格は、1ファイル1スキャンあたり15セントから、高くても1ドルほどで、登録したマルウェアを検知できるエンジンが現れるとメールで自動通知するほか、APIによりテストを完全に自動化できるようにもなっている。また、マルウェアが使う通信用ポートがブラックリストに載せられていないか確認するために使う、不正なドメイン・IPアドレスを検索するサービスも提供されているという。

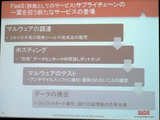

これは、最近台頭しはじめたFaaS(Fraud as a Service:サービスとしての詐欺)の一環である。これまでにも「マルウェアの調達」「ホスティング」「データの換金」のためのFaaSが確認されてきたが、マルウェアのテストも現れたことで、そのサプライチェーンはより強化された形だ。

RSAのオンライン不正対策指令センターでは、同様のテストサイトをいくつか発見しているという。Webブラウザやアンチウイルスソフトの環境によっては、Virtest.comへのアクセスはフィルタリングされる現状にあるというが、水村氏は「いずれにしても、犯罪者がイタチごっこの優位に立ってしまったことに間違いはない」と注意喚起。

「犯罪者優位の中で、1つの対策に依存しないことが重要。シグネチャだけでなく、徹底的な多層型セキュリティが必要」とし、一例として「フィッシングサイトやボットネットの閉鎖も重要」と同社サービスを紹介した。

|  |

| Virtest.comの概要 | FaaSによるサプライチェーンが整い始めている |

■見えてきた犯罪ネットワークの巨大さ

|

| AS-TOROYAKが犯罪ネットワークの中核……? |

|

| 実際ははるかに巨大なネットワークが形成されている |

もう1つ、「AS-TOROYAKの調査から判明したオンライン犯罪ネットワークの構造」を説明。「これまでに同社が把握していた犯罪ネットワークは一部に過ぎず、実際ははるかに巨大なネットワークが形成されている可能性がある」(水村氏)としている。

AS-TROYAKとは、数々のマルウェアサーバーとインターネットの橋渡しをする「アップストリームプロバイダ」のことだ。マルウェアをホストするサーバーをコントロールするシステムと言ってよく、例えば、改ざんされたWebサイトを訪れたエンドユーザーを、マルウェアがホストされたサーバーへ誘導して感染被害を拡大させる。

RSAでは、AS-TROYAKがこの犯罪組織ネットワークの中核と見ていたが、3月上旬に起きたAS-TROYAKコネクションの一時停止について調査していく中で、このAS-TROYAKも犯罪ネットワークの一部に過ぎないことが分かってきたという。

「実際は、AS-TROYAKと同様の複数のアップストリームプロバイダが存在し、Bulletproof Network(防弾ネットワーク)と呼ぶサーバーからコントロールされているようだ。犯罪ネットワークは考えられていたよりも、何層にもおよぶ冗長化構成が取られている」(同氏)。

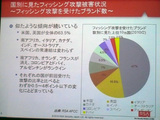

有名な犯罪集団、Rock Phish団もこの犯罪ネットワークの一部を利用しているに過ぎない。「実際にこれらのサーバーを調査すると、カザフスタン、ウクライナ、ロシアなどの国に行き着くが、実際のホスト国かどうかは、詐称の可能性もあり突き止められていない。各国のサイバーテロリストが手を結んでいる可能性も強いが、この点についてもまだ判明していないことは多い」(同氏)というが、いずれにしても、犯罪者のインフラが進化していることに間違いない。それが起因しているかはともかく、2009年もフィッシング攻撃の件数が13万件から16万件に増え、過去最高を記録している。

|  |  |

| フィッシング攻撃数の動向 | どこの国のブランドが最も攻撃を受けているか | 2009年は日本政府のフィッシング認知数も急増 |

2010/3/24 17:45