オンライン送金先をひそかに変更する犯罪手口、RSAが解説

|

| マーケティング統括本部 プロダクトマーケティングマネジャーの水村明博氏 |

RSAセキュリティ株式会社(以下、RSA)は9月29日、オンライン犯罪の現状に関する説明会を開催。マーケティング統括本部 プロダクトマーケティングマネジャーの水村明博氏が、増えつつある「Man-in-the-Browser(MITB)」攻撃について解説した。

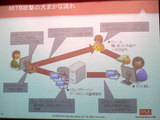

MITB攻撃は、トロイの木馬を使ってオンラインバンク利用者から個人情報や金銭を盗み出す手口。まずエンドユーザーのPCにトロイの木馬を感染させ、個人情報を窃取し、犯罪者が用意した「ドロップサーバー」へ転送する。ドロップサーバーは盗んだ情報の一時格納場所。犯罪者はここから、特定の金融機関の利用者情報などを抽出して悪用する。個人情報を盗んだあと、一度トロイの木馬はなりを潜め、エンドユーザーが銀行サイトへアクセスするのを待ち続ける。そしてログイン操作などをきっかけにセッションをハイジャックし、エンドユーザーに気づかれることなく、振込先などをひそかに変更してしまう。

|

| MITB攻撃の大まかな流れ |

直接金銭を盗み取れてしまうのもそうだが、ここでもう1つ問題なのは、事情を知らない一般の人も片棒を担いでしまっている点だ。MITB攻撃では、振込先を勝手に変更してしまうのだが、その振込先となる口座は犯罪者のものではなく、送金だけを行うために雇われた「ミュール」の口座が利用される。ミュールは大抵「送金するだけで稼げる」といった求人広告で集められた一般人で、何のための送金なのかも知らされぬまま、だまされてアルバイトしているケースがほとんどなのだ。「過去には、日本の銀行を騙ったリクルートサイトが展開されたこともある」(水村氏)。

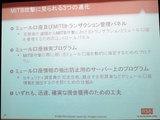

MITB攻撃は2008年ごろから報告されだした手口で、2009年に入ってからは海外を中心に件数が増加。最近では、トロイの木馬以外にも不正なプログラムが併用されたケースも見つかり、手口の巧妙かが見て取れるという。「例えば、被害者の口座からトロイの木馬がトランザクションを完了した段階ですぐに盗んだ預金を受け取れるよう、個々の口座に対して特定のミュール口座を動的に割り当てるプログラムや、ドロップサーバーに同業者の無断使用や捜査の手が伸びた際、偽のミュール口座情報を送信してかく乱するプログラムなども見つかっている」(同氏)。

|  |  |

| 手口の巧妙化を示す新たなツールが発見されている | ミュール口座を遠隔から割り当てる仕組み。トロイの木馬に割り当てを自動化するプログラムが搭載されていたケースもあるという | ミュール口座を保護する仕組み。ドロップサーバーに捜査の手が伸びた際、偽の情報を送信することでかく乱する |

防止するためにエンドユーザーができることは、「ウイルス対策ソフトを常に最新にしておくこと。また、不正な送金は銀行サイトの履歴に残るケースがほとんどなので、常にいつどこに送金したか確認するくせをつけるのがいい」(水村氏)とのこと。

一方、銀行では「リスクベース認証」や「トランザクション監視」が効果的だという。昨今、本人確認を強化するため二要素認証の導入が進んでいるが、ログイン後にセッションをハイジャックするMITB攻撃には効果がない。「まず大事なのは、トランザクションを監視し、それぞれのリスクを判定すること。例えば、ミュール口座に送金された時点でいつもの取引と違うとシステム的に判断できれば、一時的に送金をストップして、エンドユーザーに電話確認するなどの対策が取れるのだ」(同氏)。

RSAでは、リスクベース認証製品「RSA Adaptive Authentication」を提供している。IPアドレスやデバイスID、利用したISP数、RSAが蓄積する不正情報など100以上の項目を利用してリスクを判定。状況に応じて認証方式を選択・追加するほか、Webサイトへの不正操作を検知し、ハイリスクと見なされるアクティビティを調査する「RSA Transaction Monitoring」といった機能も備えているという。

2009/9/29 19:48