トレンドマイクロ、2009年のマルウェアを総括-Gumblarをわざと感染させるデモも

|

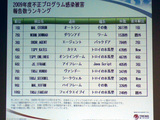

| 2009年度不正プログラム感染被害報告数ランキング |

|

| Threat Monitoring Center課長の飯田朝洋氏 |

トレンドマイクロ株式会社は1月7日、不正プログラムの傾向と対策セミナーを開催。2009年の不正プログラム動向を総括するとともに、2010年の予測と有効な対策を紹介した。

2009年の感染被害報告数は4万5310件で、2008年同時期の5万6880件から約20.3%減少した。とはいえ、USBメモリ関連のマルウェアやWebサイトを改ざんするマルウェアなど代表的な不正プログラムに、高機能化などもみられ、依然として油断ならぬ状況だ。

2008年の感染被害報告数が最多だったのは「MAL_OTORUN(オートラン)」。その数3617件で、2008年8月以来、15カ月連続で1位。全体的に感染報告数が減少する中、MAL_OTORUNに関しては約750件の増加を見せている。

2位は「WORM_DOWNAD(ダウンアド)」。2008年11月に確認されて以降、企業を中心に流行しているワームで、2009年に発生した亜種には感染率を高めるための機能強化も見られた。Threat Monitoring Center課長の飯田朝洋氏によれば、「初期のWORM_DOWNADはOSの脆弱性を狙う単純なものだった。後にUSBメモリへの感染、ファイル共有、パスワード攻撃などの機能が追加され、企業ネットワークにまん延する一因となった」という。

具体的には、USBメモリへの感染時に作成される偽のautorun.infで、検出を回避するために無意味な文字列を大量に記載して難読化したり、ネットワーク経由で感染するためのパスワード攻撃で200以上のキーワードを含む辞書が用いられたり、複数の手法を用いるようになった。このため「根絶に1カ月以上を要した例、駆除後に予防策を講じたつもりが対策の抜け穴から再感染に至る例などが多発。多くの企業において、基本的な対策を漏れなく運用することがいかに難しいかが浮き彫りになった」と飯田氏は話す。

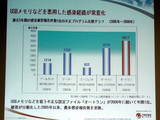

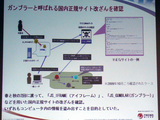

もう1つ、春から話題になった「JS_GUMBLAR(ガンブラー)」をはじめとする正規Webサイトの改ざんも、2009年の大きなトピックとなった。「JS_IFRAME(アイフレーム)」や「MAL_HIFRM(ハイフレーム)」も、正規Webサイトに埋め込まれるスクリプトで、連鎖的に不正プログラムをダウンロードする「Webからの脅威」となる。

|  |

| USBメモリを悪用した不正プログラムが2008年に続いて年間1位 | ガンブラーによる国内正規Webサイトの改ざんも多数確認 |

|

| セミナーでは仮想環境でTROJ_DROPR.GBを動作させるデモも |

|

| TSPY_KATESが外部へ転送したHTTPパケットのヘッダ。「S0」の値にFTPのID・パスワードが含まれているのが分かる |

それに関連して、4位には新種の「TSPY_KATES(カテス)」が急浮上。ガンブラーと連携し金銭や情報を狙う不正プログラムとして、12月単月の感染報告数トップを占めた。ガンブラーにより改ざんされた正規Webサイトへアクセスしたエンドユーザーは、知らぬ間に不正Webサイトへ誘導され、マルウェア(例えば、TROJ_DROPR.GB)に感染してしまう。このマルウェアがPC内でひそかに作成するのがTSPY_KATESだ。

TROJ_DROPR.GBはレジストリを改ざんすることで、正常なシステムファイル「WINMM.dll」が何らかのプロセスによって読み込まれる際、TSPY_KATESが自動実行するよう仕組む。TSPY_KATESは自動実行された後、すべてのプロセスでWINMM.dllが実行されるよう、さらにレジストリを改ざん。これにより、TSPY_KATESはPC内で思いのままに活動可能となる。以降は「NtOpenKey」「CreateProcessW」「ExitProcess」「connect」「send」「recv」などのAPIをフックし、ネットワークトラフィックを監視する。

狙いはFTPのユーザー名とパスワードの詐取。TSPY_KATESは送信されるデータからこれらの情報を収集し、外部のIPアドレスへと送信してしまう。FTPはWebサイトの更新などに使われることが多く、攻撃者はこの情報を利用することでWebサイトの改ざんを行い、さらに感染サイトを増やすという流れだ。

このほかランキングからは、オンラインゲームのID・パスワードを詐取する「TSPY_ONLINEG」(5位)、偽セキュリティソフト「TROJ_FAKEAV」(10位)などが、2009年の傾向として読み取れる。TROJ_FAKEAVは2008年8月ごろに猛威を振るった偽セキュリティソフトだが、2009年9月にMicrosoft製の無料セキュリティソフト「Microsoft Security Essentials」が公開されたことに便乗し、スパムメールで再びばらまかれた可能性が指摘されている。

飯田氏は、「正規Webサイトの改ざんなどWebからの脅威は継続するだろう」と2010年の傾向を予測。その上で有効な対策として、「システム」「運用」「ユーザー」の3点にポイントを置く。

「システム面では、最新の対策技術を積極的に導入することが重要。不正Webサイトからダウンロードされる不正プログラムはほとんどが未知のもので、パターンファイルだけではもはや防ぎきれない。しかし、Webレピュテーションなどの技術を使えば、リダイレクトされる不正Webサイトは高い水準で検知できる。不正プログラムの“侵入経路”ごとブロックする、こうした新技術が今後は重要になってくる。運用面では、セキュリティ製品そのもの、搭載されるエンジン、パターンファイルのすべてを適切にアップデートしていかなければならない。このうち1つでも陳腐化していれば防御力は著しく低下することになってしまう。一方、ユーザー面からは脅威や対策の学習、情報収集が重要。2010年にはオリンピックやワールドカップが控え、それに便乗した手口も必ず出てくる。そうした事態に対応できるよう、セキュリティセミナーや外部コンテンツを有効に活用し、手口を学ぶ必要があるだろう」(同氏)。

そして「セキュリティレベルは、システム×運用×ユーザーのかけ算と知ることが重要。どれか1つでもゼロとなれば、セキュリティレベル自体がたちまちゼロになってしまう」と基本の心構えを説明した。

2010/1/7 15:39