スケアウェアで武装した新型トロイの木馬「Bugat」、巧妙さをRSAが解説

|

| マーケティング統括本部 シニアマーケティングマネジャーの水村明博氏 |

RSAセキュリティ株式会社は4月27日、スケアウェア攻撃で武装した新型トロイの木馬「Bugat」に関する説明会を開催した。同社の調査により、このトロイの木馬には驚くほど多彩な攻撃機能が備わっていることが判明。注意喚起のため、マーケティング統括本部 シニアマーケティングマネジャーの水村明博氏が詳細を解説した。

■米国で発見された新型トロイの木馬

|

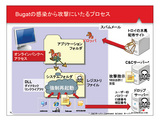

| 感染プロセス。まずドロッパという小型インストーラがPCに侵入。ドロッパがBugat本体をインストールする |

|

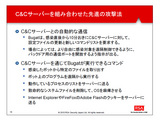

| C&Cサーバーを組み合わせた先進の攻撃法 |

Bugatは、2010年1月に米国で発見されたトロイの木馬。当初は「Excelに偽装したトロイの木馬をメールに添付し、個々の会社にカスタマイズして送信する」という手の込んだ方法で、ターゲット型フィッシング攻撃に使われていた。しかし、こうした手法は犯行グループにとって時間やコストがかかったようで、作戦を変更。この数カ月で、偽セキュリティソフトのライセンス料の支払いを強要するスケアウェア攻撃を組み合わせるなど、驚くほど手口が多彩になったという。

まず感染プロセスだが、メールに記載したURLから不正なWebサイトにユーザーを誘導。PCにトロイの木馬を侵入させる。これが成功すると同時に、すべてのWindowsアプリケーションから読み込まれるレジストリの値を改ざんし、これで感染は完了。Bugatは、攻撃の司令塔であるCommand&Control(C&C)サーバーと通信してさまざまな攻撃を展開する準備を整える。

この後、システムに再起動がかかると(強制的に再起動する亜種も現れている)、GUIをサポートしたアプリケーション(Explorer/Internet Explorer/Firefox/Outlookなど)の全プロセスにBugatが読み込まれる。

C&Cサーバーからは10分おきにプロセスリストやコマンドリストが送信され、Bugatはその命令に従って「特定のファイルを取り出す」「プログラムを遠隔から実行する」「動作プロセスリストを外部サーバーに送る」「OSを停止させる」「WebブラウザなどのCookieをサーバーに送る」といった悪さをする。

■驚くほど多彩な攻撃手法

|

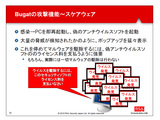

| スケアウェア攻撃の概要 |

|

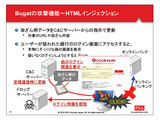

| HTMLインジェクションの概要 |

|

| 検索結果改ざんの概要 |

|

| 巧妙なステルステクニック |

攻撃手法はそれだけではない。さらに「スケアウェア攻撃」「HTMLインジェクション」「検索結果の改ざん」「フォームグラブ」「Cookieグラブ」といった多彩な攻撃機能を備えるのがBugatの特徴だ。

スケアウェアアドオンでは、感染したPCを再起動させ、偽のアンチウイルスを起動。大量のマルウェアが検出されたとポップアップを表示し、駆除するにはソフトの完全版を購入するようにとユーザーを脅迫する。

HTMLインジェクションでは、脆弱性のあるWebサイトのリストを活用。リスト中のURL(多くがオンラインバンクのログインページ)にユーザーがアクセスすると、通常ログイン時には要求されないデータ(個人情報)の入力欄が追加された偽のログインページを表示し、これを窃取しようとする。「たとえ、Webブラウザのお気に入りから正常にアクセスしても、HTMLページそのものをインジェクションされてしまうため、そこで入力された情報は残らず盗み取られてしまうのが、この攻撃の恐ろしさだ」(水村氏)。

検索結果の改ざんでは、ユーザーがGoogle検索すると、そのキーワードに関連した偽の検索結果を差し込み、マルウェアを配布するWebサイトやフィッシングサイトに誘導。こちらも、Googleの検索結果に不正なWebサイトが表示される危険性が広く認知されているわけでもなく、意外な盲点になり得る。

フォームグラブでは、ユーザーの通信を監視してPOSTリクエストを識別。入力フォームに書き込んだ内容に含まれる銀行のログイン情報やメール、FTPのユーザー名・パスワード情報を窃取する。そのページ自体がSSLで保護されていれば、犯罪者に情報を盗み取ることはできないが、いまだに暗号化されていない情報入力画面が存在することを考えれば、危険性は無視できないだろう。

最後のCookieグラブでは、C&Cサーバーの指示でPC内のCookieをサーバーへ送信。盗まれたCookieはユーザーのオンライン行動分析に利用され、アクセスしたURLや通信データ、銀行サイトのFlash設定や外観情報が犯罪者に取り出されてしまう。

いずれも金銭被害につながりかねない攻撃機能だ。それがこんなにも数多く搭載されている。水村氏は「多彩な攻撃手法を持つことで、頻繁に検索するユーザー、お気に入りからのアクセスがほとんどのユーザーなど、さまざまなユーザーへ適応するよう工夫されている」と説明する。

■検知されないための巧妙なステルステクニック

また「一度、Bugatに感染すると発見するのも難しい」とも指摘している。なぜなら、Bugatでは巧妙なステルステクニックが駆使されているのだ。まず、Bugat本体をインストールする際に、インストール用の小型プログラム(ドロッパ)を使用する。ファイルサイズを小さくすることで前後の変化も小さくし、検知を困難にしているのだ。さらにBugatインストーラの役目を持つドロッパは感染完了後に自らを削除し、すべての文字列を暗号化してDLLの内側に保存。感染の痕跡を平文で読み取れなくなるため、さらに検知が難しくなる。

攻撃を行う際も、すでに実行されたプロセスを使うほか、アプリケーションにハックするAPIもディスク上には保存せず、64ビットの識別子だけを保存することで巧妙に姿を隠す。さらにすべての通信をHTTPSと独自のバイナリプロトコルを組み合わせることで、ネットワーク上での検知も困難にしているという。

■月に200種、急増する亜種への対策が課題か

急速に進化した感のある今回のトロイの木馬。攻撃の対象となっているのは金融機関の保有するURLで、つまりは金銭狙いだ。今後も手口の巧妙さはますであろうが、少なくとも今回調査したBugatは、すでに各社のアンチウイルスでシグネチャが提供済みだという。亜種の発生率も高まる中、アンチウイルスのみで脅威を防ぐのは難しくなっているが、ユーザーとしてはやはり、アンチウイルスやアプリケーションの更新を欠かさないことが対策の手がかりとなるだろう。

2010/4/27 18:35