盗難データをIMで犯罪者に転送するトロイの木馬、RSAが紹介

|

| マーケティング統括本部長の宮園充氏 |

RSAセキュリティ株式会社(以下、RSA)は8月28日、オンライン犯罪の現状に関する説明会を開催。マーケティング統括本部長の宮園充氏がフィッシングの現状を報告したほか、トロイの木馬で盗んだ個人情報をいち早く犯罪者が手に入れるため、IM(インスタントメッセンジャー)を使ったオンライン犯罪事例について説明を行った。

■フィッシングの最新動向

7月のフィッシング攻撃数は、1万3200件超。6月の約1万3000件からほぼ横ばいながらも、過去12カ月で最高となった。2008年には1万件以下に減少していたのが、2009年になって再び増加している。この理由は「フィッシング攻撃は、Rock Phish団という犯罪組織によるものが大半を占め、組織の動向に大きく左右されるためだ」(宮園氏)という。

年間で見ると、2006年は4万4168件、2007年は9万771件、2008年は13万5374件。一定の増加傾向にあり、2009年も同等の比率で増加する見込みだ。一方、7月のフィッシング標的企業数は6月から若干減少。「6回以上攻撃を受ける企業が増加するなど、特定ブランドへ攻撃が集中する傾向にある」(同氏)という。

フィッシングサイトのホスティング最多国は、依然として米国(42%)。しかし、6月から7月にかけて19ポイント下げるなど減少傾向にあり、他国へのすそ野の広がりを見せている。2位はイタリア(26%)、3位は英国(9%)、4位がドイツ(8%)と続く。

フィッシングの手口として主流となっているのは、「fast-flux型ボットネット」を使った攻撃。不正サイトの特定・閉鎖を困難にするため、複数のドメイン上のサーバーを自動的に使い回すのが特徴で、Rock Phish団などの大手犯罪組織も愛用している。

|  |  |

| フィッシング攻撃数の推移。7月は過去12カ月で最高 | 年単位では急増傾向 | 標的企業数は微減。特定ブランドに集中傾向 |

■盗んだデータをIMで犯人へ転送

そのほか、Webサイトの改ざんや、商用/無料ホスティングをフィッシングに用いるなど、さまざまな手口が報告されている。その中でも今回は、トロイの木馬とインスタントメッセージ(IM)を使った手口が紹介された。

まず、改ざんしたWebサイトなどから、被害者のPCに「Zeus」などのトロイの木馬を感染。すると個人情報が、犯罪者が用意したデータの一時蓄積場所となる「ドロップサーバー」へ送信される。このデータを最終的に犯罪者の手元に転送するのにIMが利用されていた。

使われたのは、オープンソースの「Jabber」というIMソフト。ドロップサーバーに被害者のPCから個人情報が届き次第、犯罪者へ通知するほか、被害者がオンラインバンキングなどにログインしたら、そのHTTPリクエストをトリガーに通知する仕組みなども備えているという。さらに、ドロップサーバー内のデータベースから目標の金融機関のみを抽出し、犯罪者に転送していた事例などもあった。

宮園氏によれば「犯罪者はIMを利用することで、できるだけリアルタイムにフレッシュな個人情報を手にしているものと思われる。何か不審な点が確認されれば、当然、銀行側も緊急対応をしてくる。また、ワンタイムパスワードなどを利用しているケースも増えており、こうした対策をかいくぐるためには、1秒でも早く、目標の銀行のユーザー情報を手に入れなければならない。その迅速性を実現するためにIMが一役買っている」という。

IMを使った手口は、新しいものではない。2008年にはすでに、「Sinowal」というトロイの木馬を使った同様の事例が報告されている。しかし、「盗んだ個人情報をリアルタイムに受け取れることから、Zeusの運用者たちの間でも人気が出てきていると見られる」と同氏は話す。

|  |  |

| Zeusで盗んだ個人情報をリアルタイムに転送するためIMを利用 | 特定の金融期間のクレデンシャルのみ抽出して送信することも可能。犯罪者はフレッシュな情報を手にすることが可能となる | IMを使ったクレデンシャルの回収手順 |

■RSAのオンライン保護ソリューション

|

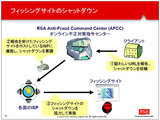

| フィッシングサイトの閉鎖手順 |

RSAでは、包括的なオンライン保護ソリューションとして、フィッシング閉鎖サービス「FraudAction」、リスクベース認証サービス「Adaptive Authentication」、オンライン不正防止サービス「Transaction Monitoring」などを提供している。

特に、24時間365日、フィッシングサイトの出現を見張り、閉鎖という根源的対策まで行うFraudActionでは、全世界で18万以上のサイトを閉鎖した実績があり、日本でも多くの金融機関へ拡大中という。

フィッシング攻撃の傾向としては今後、シンプルな攻撃に加えて、非金融機関も標的になることが予想されることから、FraudActionでも非金融機関への提案を強めていく意向。さらに、トロイの木馬を用いた手口が増加していることから、その対策として、近々に新サービスを投入するという。

新サービスでは、「改ざんされたWebサイト(感染ポイント)」「データを一時格納するドロップサーバー(ドロップポイント)」「感染したトロイの木馬を遠隔からコントロールするサーバー(コントロールポイント)」の3点に注視し、発見次第、閉鎖を行っていくとのこと。

2009/8/28 15:35